El ransomware, llamado Tycoon por los investigadores de seguridad junto con BlackBerry Threat Intelligence y KPMG, se trata de un malware multiplataforma basado en Java que puede ser usado para encriptar sistemas Windows y Linux.

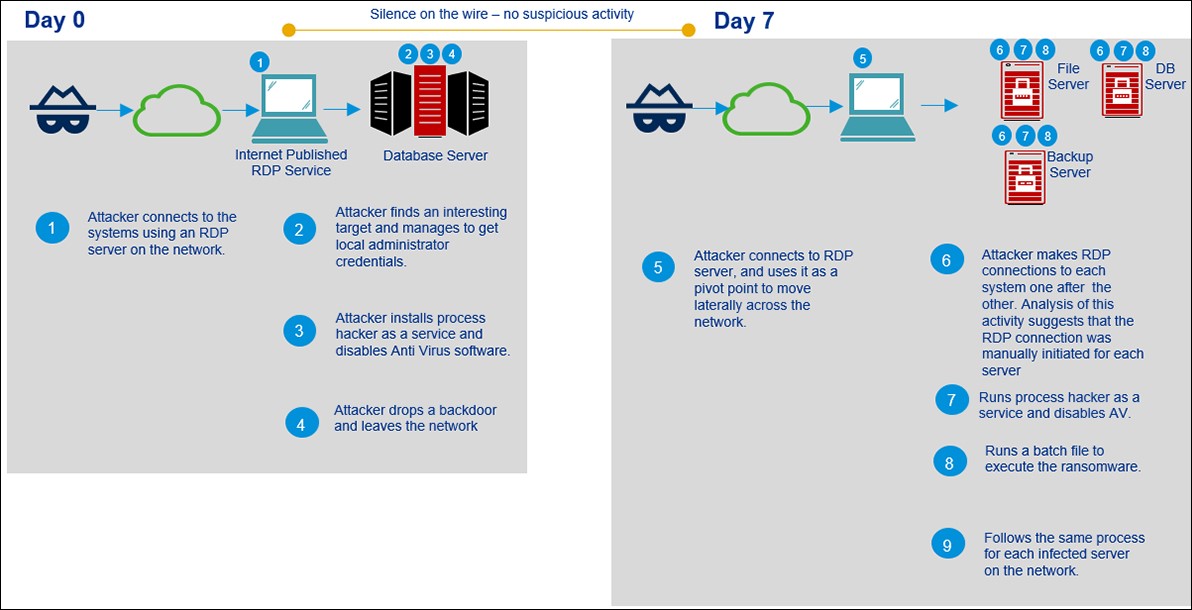

Tycoon se despliega de forma manual por sus administradores en forma de un archivo ZIP conteniendo una versión troyanizada del Java Runtime Enviroment después de que se infiltran en la red de sus victimas usando servidores RDP expuestos y vulnerables como paso previo.

Mientras que Tycoon ha estado siendo usado libremente por al menos seis meses, se esta usando aparentemente en ataques muy específicos debido al número limitado de víctimas.

Durante los analisis forenses a diferentes negocios intentando buscar pruebas en las actividades realizadas por los atacantes después de explotar los servidores RDP vulnerables, no fue posible determinar que se hizo por que ya fueron restaurados, pero al examinar los dispositvos encriptados, se revelo que:

- Una inyeccion IFEO (Image Flie Execution Options) se usó para ganar persistencia en el sistema y adjuntar una puerta trasera al teclado en pantalla de Windows.

- Las password de los administradores de los controladores de dominio de Active Directory fueron cambiadas para denegar acceso a los servidores infectados.

- El antimalware se desactivaba mediante ProcessHacker.

- Después de preparar todo para la etapa final, los atacantes encriptaban todos los servidores de ficheros y copias de seguridad en red colocando el módulo Java del ransomware.

El ransomware usa el formato JIMAGE de Java para crear versiones maliciosas del JRE ejecutadas con la ayuda de un script.

Como estas versiones maliciosas de JRE contienen un batch de Windows y un script de la shell de Linux, los investigadores señalan que los atacantes detrás de Tycoon pueden usar el ransomware para encriptar servidores Linux.

Este no es el único ransomware que se despliega de forma manual, ya que el último mes, Microsoft compartió información sobre PonyFinal, otro ransomware basado en Java que se está usando para cifrar a lo amplio de la red de la victima después de explotar el servidor de administración del mismo y teniendo como objetivo endpoints con JRE ya instalado.

Microsoft ha publicado detalles técnicos y este enlace tiene los IoCs de Tycoon.

Fuente noticia: blog.segu-info.com.ar Fuente foto: freepik.es