El fileless malware, también llamado «malware sin archivos», se produce cuando el malware no entra en nuestro sistema a través de un documento o archivo específico, sino que en realidad se instala dentro de la memoria RAM del propio equipo y se desarrolla con distintos procesos.

El malware sin archivos es un tipo de Amenaza Volátil Avanzada o AVT, un código malicioso diseñado para no escribirse en el disco duro y trabajar sólo desde la memoria RAM. Por ejemplo, el gusano CodeRed (y varios otros gusanos de principios de la década de 2000) fueron ejemplos típicos de malware sin archivos. Se propagaban como paquetes de red, residían solo en la memoria y se eliminaban al reiniciarse, aunque la máquina se volvía a infectar inmediatamente desde la red. No había archivos.

Una vez ejecutado, esta técnica tiene diversas formas de actuación: Anthrax afecta a los archivos del sistema, Phasebot sirve como kit de configuración de malware para otros ciberdelincuentes y Poweliks altera los servidores para abrir nuevas puertas de infección, por poner algunos ejemplos.

Con esta táctica, el fileless malware consigue no ser fácilmente detectado por el usuario en cuestión, además de escapar del control de las soluciones de ciberseguridad que no estén específicamente preparadas para detectar este tipo de intrusiones.

El 35% de ataques de 2018

Pese a ser mucho menos conocido que otros ataques, el fileless malware está en un momento de auge que comienza a ser preocupante. Según un estudio del Ponemon Institute [PDF], el malware sin archivo fue responsable del 29% de los ciberataques de todo 2017 en el mundo y a finales de este 2018 habrá alcanzado una cuota del 35% de penetración.

Esta modalidad de ciberataque es especialmente peligrosa en el ámbito empresarial, ya que, al instalarse dentro de la memoria RAM, el fileless malware ataca de manera más efectiva a través de equipos que permanecen encendidos las 24 horas del día, pudiendo llegar a alcanzar los servidores que afecten a toda la compañía y provocando una vulneración en cadena.

En cualquier caso, estos ataques pueden afectar a cualquier tipo de organización. Es justo lo que le pasó al Comité Nacional Demócrata de Estados Unidos a mediados de 2016, cuando un activista conocido como Guccifer 2.0 insertó un malware sin archivo en su sistema y consiguió acceder a 19.252 correos electrónicos y 8.034 archivos adjuntos. Fruto de esta intrusión, Wikileaks publicó una serie de filtraciones que acabarían perjudicando a Hillary Clinton, por entonces rival de Donald Trump.

¿Cómo evitar el fileless malware?

El auge y progreso de este tipo de cibercrimen obliga a las empresas a tomar medidas para evitar nuevas infecciones. Algunas de las más recomendables son las siguientes:

- Ser ciber-resiliente. Es el consejo más obvio, pero también el más importante: el cibercrimen readapta y reinventa sus estrategias a diario, así que cualquier compañía que quiera proteger su ciberseguridad empresarial debe ser ciber-resiliente y mantenerse al tanto de los nuevos tipos de ataques que puedan producirse.

- Soluciones adaptadas. La mayor ventaja con la que juega el fileless malware es que, al no operar desde un archivo, sino en la memoria RAM, no es detectado por muchas de las soluciones de captación de vulnerabilidades.

- Lenguajes de scripting. En muchas ocasiones el malware sin fichero se aprovecha de la existencia de herramientas que recurren a lenguajes de scripting como Powershell. En la medida de las posibilidades, las compañías deberán prescindir de ellos.

- Cuidado con las macros. Las macros constituyen una de las herramientas más presentes en cualquier equipo, pero también una posible puerta de entrada para este tipo de cibercrimen. Al igual que con los lenguajes de scripting, no es obligatorio que las empresas prescindan de todo tipo de macros, pero sí que hagan un uso responsable y limitado de ellas.

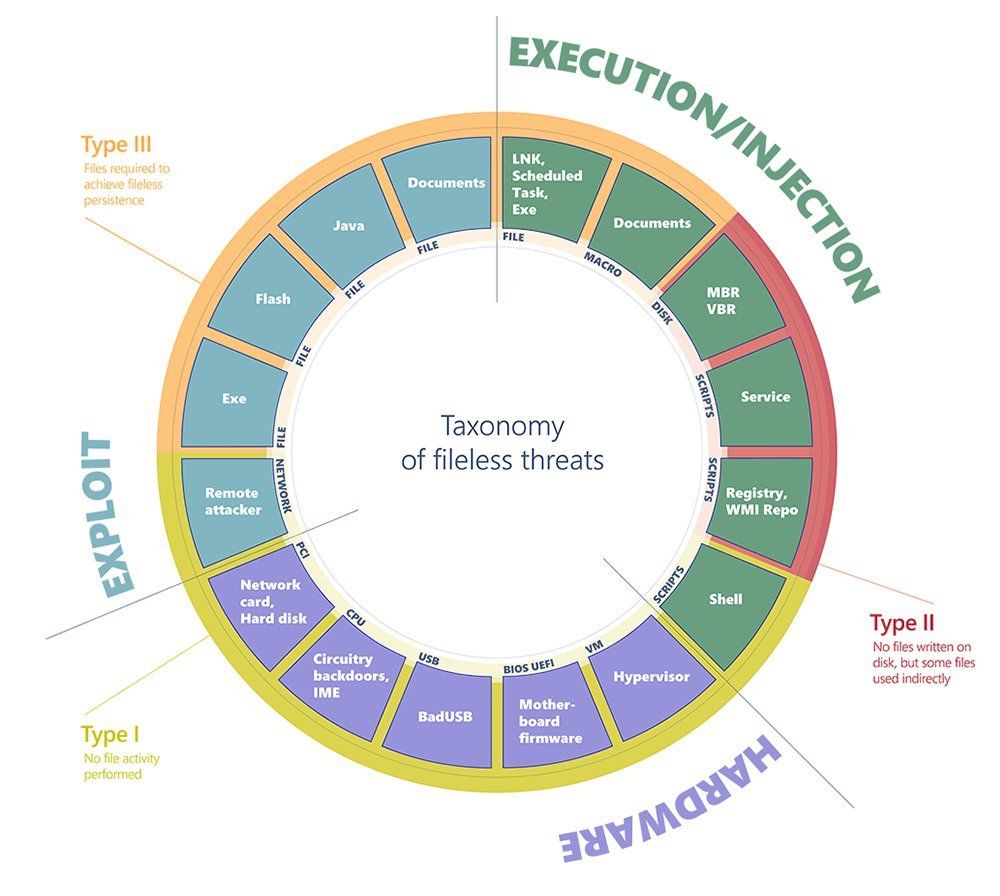

Tipos de ataques sin archivo

Los ataques sin archivo incorporan una variedad de técnicas que permiten comprometer los puntos finales a pesar de la presencia de controles anti-malware y la existencia de listas blancas de aplicaciones válidas.

A continuación, se presenta un resumen de los métodos involucrados en dichos ataques, presentados para brindar claridad y especificidad a las discusiones sobre amenazas sin archivos. Examinemos las técnicas específicas que comprenden ataques sin archivos y por qué a menudo no son detectadas por las defensas existentes.

Es válido aclarar que algunas de estas técnicas sí involucra algún tipo de archivo o script pero, de todos modos, se entiende que es fileless porque no se incluyen archivos ejecutables o compilado propiamente dichos.

Fuente noticia: http://blog.segu-info.com.ar/ Fuente foto: freepik.es