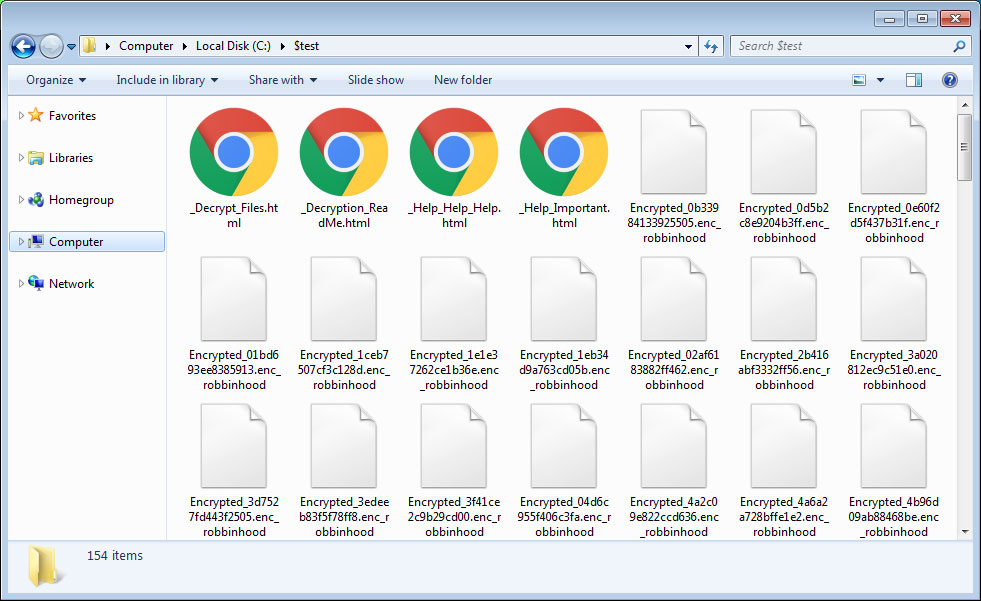

RobbinHood es un ransomware que se dirige específicamente a las empresas, no se distribuye a través de spam, sino a través de otros métodos, que podrían incluir servicios de escritorio remoto previamente hackeados u otros troyanos que brindan acceso a los atacantes.

Desde que apareció, no ha sido fácil encontrar muestras del ransomware RobbinHood. MalwareHunterTeam fue capaz de encontrar muestras para hacer ingeniería reversa y aprender sobre él.

El malware detiene 181 servicios de Windows asociados con antivirus, bases de datos, servidores de correo y otros programas que podrían mantener los archivos abiertos y evitar su cifrado. Lo hace emitiendo el comando «sc.exe stop»

Además, RobbinHood también desconecta todos los recursos compartidos de red de la computadora. Esto significa que cada computadora es infectada individualmente. Esto podría indicar que el payload es enviando a cada máquina individualmente a través de un controlador de dominio o a través de un framework como Empire PowerShell y PSExec.

El Ransomware mantiene la supremacía como la principal ciberamenaza de malware en la mayoría de los estados miembros de la Unión Europea, según el informe de Europol, Internet Organised Crime Threat Assessment (IOCTA) correspondiente a 2018. Ya en 2019, la detección de ataques por ransomware en empresas aumentaron un 200%, según el último informe trimestral de amenazas de Malwarebytes.

El Director de Información de Baltimore, Frank Johnson, confirmó en una conferencia de prensa que el malware era RobbinHood, un Ransomware muy agresivo que el FBI ha identificado como una «variante bastante nueva» del malware y similar a una de las múltiples versiones detectadas como la que afectó al municipio de Greenville, Carolina del Norte, en abril.

En este caso, RobbinHood ha logrado bloquear las redes gubernamentales de Baltimore, una ciudad con un área metropolitana con cerca de 3 millones de habitantes que tiene fuera de línea casi todos sus servicios, exceptuando los de emergencias, policías y bomberos.

El investigador de seguridad Vitali Kremez, quien recientemente diseñó una muestra de RobbinHood por ingeniería inversa, explica que el malware parece apuntar solo a archivos en un solo sistema y no se propaga a través de redes compartidas. «Se cree que se propaga directamente a las máquinas individuales. Ello significaría que el atacante debería haber obtenido acceso de nivel administrativo a un sistema dentro de la red debido a la forma en que el ransomware interactúa con el directorio «C:\Windows\Temp».

Cómo prevenir el Ransomware

Al igual que con otros tipos de malware, los ciberataques por Ransomware son cada vez más numerosos, sofisticados, peligrosos y masivos, como mostró WanaCryptor, un ataque bien planificado y estructurado cuyo objetivo fue lograr una infección masiva a nivel mundial, poniendo contra las cuerdas a un buen número de grandes empresas de decenas de países.

Un Ransomware típico infecta un ordenador personal o dispositivo móvil, bloquea el funcionamiento y/o acceso a una parte o a todo el equipo apoderándose de los archivos con un cifrado fuerte y exige al usuario una cantidad de dinero como «rescate» para liberarlos. Por ello, si el mejor de los consejos en ciberseguridad es la prevención, en el caso del Ransomware es imprescindible para frenarlo. Te recordamos algunos consejos:

- Actualización del sistema y aplicaciones. Mantener el sistema operativo actualizado con los últimos parches de seguridad y todas las aplicaciones que tengamos instaladas es el mejor punto de partida. El mencionado WanaCryptor aprovechó una vulnerabilidad en sistemas Windows.

- Línea de defensa. Conviene instalar y mantener una solución antimalware, incluyendo un cortafuegos correctamente configurado para permitir el acceso exclusivo de las aplicaciones y servicios necesarios.

- Herramienta Anti Ransom. Es una herramienta específica contra este tipo de ataques, que tratará de bloquear el proceso de cifrado de un ransomware (monitorizando «honey files»). Realizará un dump de la memoria del código dañino en el momento de su ejecución, en el que con suerte hallaremos la clave de cifrado simétrico que estuviera empleándose.

- Filtro antispam. Muchos de los ataques por Ransomware se distribuyen a través de campañas masivas de correo electrónico. Además de estos filtros, debes seguir los consejos generales como no pinchar en enlaces o abrir archivos adjuntos de remitentes desconocidos.

- Bloqueadores de JavaScript. Aplicaciones como Privacy Manager bloquean la ejecución de todo código JavaScript sospechoso de poder dañar el equipo del usuario. Esto ayuda a minimizar la posibilidades de quedar infectado a través de la navegación web.

- Políticas de seguridad. Herramientas como AppLocker, Cryptoprevent, o CryptoLocker Prevention Kit facilitan el establecimiento de políticas que impiden la ejecución de directorios comúnmente utilizados por el ransomware, como App Data, Local App Data, etc.

- Cuentas con privilegios. No utilizar cuentas con privilegios de administrador. El 86% de las amenazas contra Windows se pueden esquivar en caso de utilizar un usuario común en lugar de un administrador. Por eso es importante utilizar para tareas comunes un usuario común y solo dejar el administrador para cuando se vaya a hacer una serie de tareas relacionadas con la manipulación del sistema.

- Extensiones de archivos. Mostrar las extensiones para tipos de ficheros conocidos es una buena práctica para identificar los posibles ficheros ejecutables que quieran hacerse pasar por otro tipo de fichero. No es raro ver a un fichero .EXE con el icono de un documento de Word. Si no se ve la extensión, el usuario posiblemente no pueda distinguir si es un documento de Word o un ejecutable malicioso, aunque también es bueno recordar que un documento de Microsoft Office también puede contener malware.

- Máquinas virtuales. Emplear máquinas virtuales para aislar el sistema principal es otra técnica efectiva. En un entorno virtualizado la acción de los ransomware no suele materializarse.

- Backup. Realizar copias de seguridad de los datos importantes como tarea de mantenimiento regular es la medida más efectiva para minimizar los daños en caso de ser infectado. La copia de seguridad debe alojarse en un medio externo distinto al del equipo para poder recuperar los archivos desde un sitio «limpio» y no tener que pagar el «rescate» exigido por estos ciberdelincuentes.

Fuente noticia: https://blog.segu-info.com.ar/ Fuente foto: freepik.es